Каждая четвертая компания мира платит хакерам выкуп

Киберпреступники по всему миру идут в ногу со временем. Они образуют «компании», поставляют прогрессивное модульное программное обеспечение, называют своих жертв «клиентами» и даже предлагают пробники! Не каждый легальный бизнес работает так тщательно. На онлайн-брифинге компания Cisco рассказала о самых распространенных киберугрозах 2020 г. и о том, как изменилась цифровая преступность. Оказывается, пандемия повлияла и на них тоже.

Во-первых, эволюционировали шифровальщики. Впервые в истории такая программа стала причиной смерти человека. В сентябре группировка DoppelPaymer зашифровала 30 серверов, принадлежащих дюссельдорфской больнице в Германии. Из-за инцидента больница не смогла принять одну из пациенток, ее повезли в другой город. По дороге больная умерла.

Расследование показало, что шифровальщик не был единственной причиной этой смерти, однако свой вклад сделал. Среди угроз 2020 г. проблема с ransomware выделяется. Это одно из немногих направлений деятельности хакеров, которое всем бросается в глаза и приносит своим создателем немалые деньги. «Мы видим, что в криптокошельках всего лишь одной из хакерских группировок, которая попала в прицел нашего внимания, по результатам нескольких атак уже накопилось около 187-190 биткоинов, что при нынешнем курсе составляет примерно 770 млн рублей», — подсчитал Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

Эффективность заражений растет, внедряются новые методы и модели заработка. При этом общественное мнение отстает от реальности, наивно полагая, что в случаях с программами-вымогателями действуют какие-то любители. Однако это не так. Многие крупные хакерские группировки, пощипывающие мировых гигантов, находятся в тени относительно угроз, исходящих от шифровальщиков. Ransomware делает все то же самое, что и полноценные кибергруппировки, но еще и приводит к серьезнейшим потерям.

Если APT (Advanced Rersistent Threat) крадут данные, то вымогательское ПО и крадет, и выжигает пространство, то есть приводит инфраструктуру атакованных компаний в нерабочее состояние. При этом жертвы, несмотря на то, что это компании со своими директорами по безопасности и налаженной работой ИТ-департаментов, реально платят, не справляясь с угрозой. Так, по оценкам Cisco, примерно четверть (26%) из атакованных организаций в прошлом году заплатила выкуп.

Кто не платит — все равно теряет деньги. «Компаниям приходится тратиться на восстановление своей инфраструктуры. Были случаи, когда организация, не будучи изначальной целью, случайно страдала от программы-шифровальщика, и с них даже не требовали выкуп. А вот на восстановление инфраструктуры деньги понадобились — около $200-300 млн, тогда как средняя сумма выкупа в 2020 г. была $178 тыс. и $5900, когда дело касалось малого бизнеса», — рассказывает Алексей Лукацкий.

Следующий текст похож на минутку рекламы, но это чистая правда. Чтобы заработать все эти деньги, особых вложений не нужно. Ransomware Kit — «набор юного вымогателя» в даркнете — стоит всего $50. Не удивительно, что больше половины компаний (51%) уже столкнулись с проблемой вымогателей, эффективность атак которых составила 73%.

Вы дочитали до этого места — за это время произошло, как минимум, 6 атак, ведь они осуществляются каждые 14 секунд. Далеко не все пострадавшие рассказывают СМИ об инцидентах. Да и сами операторы программ-вымогателей, чаще всего, предпочитают оставаться незамеченными.

Вы молчите, а мы расскажем

Если программы-шифровальшики были у нас «во-первых», то «во-вторых» стало то, что некоторые хакерские группировки внезапно начали вести себя как настоящие корпорации. Они выстраивают свой образ, пекутся о реноме, общаются с журналистами, даже делают заявки в прессе и публикуют список жертв. Зачем? Чтобы было страшнее. Злоумышленники научились зарабатывать даже на стойких компаниях, которые отказались платить. Как говорил король шантажа в советском сериале о Шерлоке Холмсе, не всегда важно, чтобы жертва платила, гораздо важнее другое — как можно большее количество людей должно знать: пострадавшей компании ее смелость даром не прошла. Секреты таких жертв выкладываются в открытый доступ или продаются на черном рынке.

Именно такой тактикой славилась группировка Maze. Вслед за ней в прошлом году подобные действия начали повторять и другие хакеры. Нежелательная публичность — вот одна из причин, по которой им удалось повысить свои заработки.

Вообще, семейство Maze — это законодатель мод в мире хакеров. Они создали настоящий картель из операторов других шифровальщиков. Внутри своего сообщества менялись «лучшими практиками», тактиками и удачно награбленным, создав своего рода «биржу данных». Кроме того, это именно они придумали заручиться поддержкой СМИ и сформировать свой образ в глазах общественности. Так, например, они давали опровержение, если журналисты публиковали о них неверную информацию, например, завышали сумму требуемого выкупа. Прочитав эту лживую новость, владельцы картеля выступили с опровержением, назвав реальную сумму. Семейство Maze вело себя, как королевская семья и не желало иметь дело с «желтой прессой», отслеживая, что пишут нечистоплотные ньюсмейкеры. Надеюсь, мы все излагаем правильно. В противном случае, вы увидите опровержение.

Подобно лучшим ИТ-компаниям, Maze предлагала своим «клиентам» — именно так они называли пострадавших — техподдержку при восстановления доступа к зашифрованным файлам, отвечала на вопросы, позволяла согласовать формы оплаты. Можно было даже получить скидку или «пробник» — специальный ключ для расшифровки нескольких файлов, чтобы жертва могла убедиться лично: фирма веников не вяжет, технологии рабочие.

Семейства ransomware долго не живут, им постоянно приходят новые, более продвинутые версии. Maze появился в мае 2019 г., а в октябре 2020 г. владельцы этого ПО объявили, что прекращают свою деятельность. Группа исчезла, а наработки остались. Те операторы, которых использовала Maze, сейчас переориентировались на другое, более продвинутое семейство вредоносных программ под названием Egregor. Все прочие группы шифровальщиков быстро займут теплое местечко.

Запертые на карантин

Менять тактики заставляет не только смена имиджа, но и внешние обстоятельства. Хакеры — такие же люди, поэтому пандемия оказала влияние на их бизнес так же, как и на все остальные сферы человеческого бытия. Те группировки, которые атакуют финансовые структуры, столкнулись с неожиданной сложностью. Их мулы, или дропперы, то есть люди, которые занимались обналичиванием украденных средств, расселись по домам на карантины. Группировки сначала затихли, но быстро нашли выход: начали продавать доступ в корпоративные сети банков для распространения шифровальщиков. В общем, поменяли бизнес-стратегию и теперь зарабатывают на аренде.

Emotet, изначально разрабатывавшийся как банковский троян, в связи с уменьшением прибыли переквалифицировался в сеть доставки вредоносного контента. Трояны, предназначенные для удаленного доступа, оставаясь менее замеченными на фоне своих более звездных коллег из сферы ransomware, стали основным инструментом для многих сценариев, когда преступникам нужен не выкуп, а сами данные. Огромные объемы данных можно вытянуть незаметно.

Современная крыса (RAT, Remote Access Trojans) похожа на швейцарский нож с кучей возможностей и модульной архитектурой. Известны примеры, когда в состав RAT входило до 80 модулей, решающих разные задачи. Грамотный подход, вполне в духе ИТ-трендов.

Кроме того, из-за пандемии, на темной стороне прибавилось конкурентов. «В условиях глобального кризиса люди теряют работу, бизнесы закрываются. Мы видим, что утечка мозгов со светлой стороны на темную усиливается. Ряды киберпреступников ширятся», — отмечает Алексей Лукацкий.

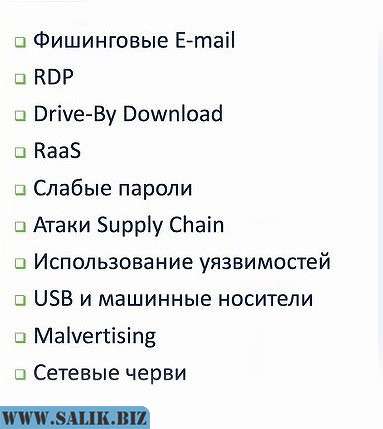

Другие сферы бизнеса попытались найти плюсы и в пандемии. Хакеры — не исключение и здесь. Повсеместная удаленка дала возможность активнее использовать протокол RDP для распространения ransomware. Его использовали сотрудники компаний, перешедшие на работу из офиса домой, поэтому RDP поднялся на второе место в топ-10 основных каналов распространения вредоносов.

Топ-10 основных каналов распространения программ-вымогателей по данным компании Cisco.

Заражение страхом

Пандемией преступников запугать не вышло. Наоборот, именно в 2020 г. здравоохранение оказалось под прицелом, а хакеры с легкостью оседлали волну страха. Сервис Cisco Umbrella в первые же недели карантина в России зафиксировал взрывной рост вредоносных доменов, использующих названия «covid», «coronavirus» и «mask». Так, из появившихся 257 «ковидных» сайта 170 использовались для атак. Дополнительно к этому, когда после одного из обращений президента к народу было объявлено о выплате пособий пострадавшим, начали появляться сайты, выдающие себя за Госуслуги или эксплуатирующими тему пособий. При этом преступники ничего нового не создавали, а просто немного перепрофилировали свои наличные ресурсы. После того, как основное напряжение в обществе немного спало, эти же сайты начали торговать сумками и солнцезащитными очками.

Помимо использования страха были отмечены и прямые атаки на медицинские организации, в том числе и на такие, что занимаются исследованиями в области борьбы с вирусом SARS-CoV-2. Крупные частные клиники часто были вынуждены платить выкуп, так как опасались за жизни своих больных.

В России угрозы медицинским организациям были не так явны, атаки отмечались в 2019 г., а жертвой стали лаборатории по приему и проведению анализов. Кроме того, были украдены клиентские базы у некоторых частных клиник. Затем по этой базе проходили рекламные рассылки больниц-конкурентов. «Но я бы не сказал, что нападение на здравоохранение было трендом в России, по крайней мере, атаки не носят массового характера. Дело в том, что некоторые российские хакерские группировки стараются не атаковать российские компании», — приводит интересный факт Алексей Лукацкий.

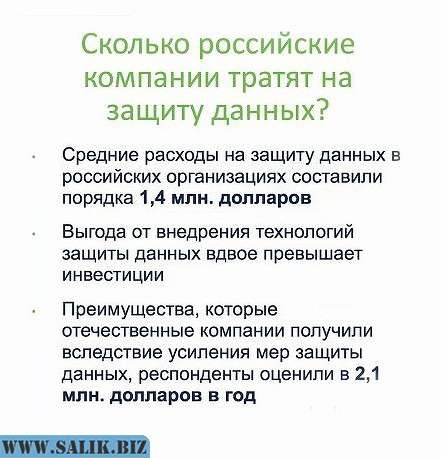

Траты российских компаний на защиту данных. Источник — Cisco.

Однако в Cisco отмечают: полагаться на благородство российских хакеров не стоит. Во-первых, далеко не все они настроены так по-робингудски, а во-вторых, зарубежные преступники тоже не дремлют. Корпорации это понимают и, в среднем, тратят $1,4 млн на защиту своих данных.